Automatisierte Windows Patches mit Ansible

Als Spezialist für Linux Patch-Management bekommen wir häufig die Frage gestellt, ob wir uns auch mit Windows Patch-Management auskennen und hierfür eine automatisierte Lösung bereitstellen.

Die Antwort ist eigentlich recht einfach, JA können wir. Wir haben bereits bei mehreren Kunden ein voll automatisiertes Windows Patch-Management mit Ansible aufgebaut und umgesetzt.

Wer Ansible bereits kennt weiß, dass es jede Menge Module bereits auch für Windows gibt, welche einem Systemadministrator das Leben vereinfachen können und ihn vor Abend- und Wochenendeinsätzen bewahren.

Für alle, die Ansible noch nicht kennen, Ansible kommt eigentlich aus der Linux Welt und ist wohl neben Puppet eines der bekannteren Config-Managment Tools. Ansible ist ein Open-Source Tool, welches von RedHat kommt. Da Ansible ursprünglich aus der Linux Welt kommt, wird hier normalerweise SSH als Verbindungsmethode zu den Clients verwendet, da allerdings nicht jeder SSH auf seinen Windows Host aktivieren und konfigurieren möchte gibt es für Windows zusätzlich die Verbindungsmethode WinRM. WinRM kann sowohl unverschlüsselt über http(Port 5985) oder verschlüsselt über https(Port 5986) ausgeführt werden. Als Authentifizierungsmethoden stehen neben einer basic Authentifizierung auch noch ntlm, Kerberos, Zertifikate und CredSSP als Methoden zur Authentifizierung zur Verfügung.

Die häufigsten Anforderungen unserer Kunden sind eigentlich immer die Gleichen:

- Bestimmte Services stoppen

- Backup oder Snapshot des Systems erstellen

- Downtime im Monitoring setzen

- Patches einspielen

- Reboot des Systems

- Services starten

- System auf reibungslose Verfügbarkeit testen

- Downtime im Monitoring beenden

Wir können aber auch weitere Schritte in den Prozess einfügen, so kommt auch immer wieder die Anforderung, die installierten Patches in ein Ticket oder eine Datei zurückzuschreiben, bestimmte E-Mails oder Benachrichtigungen zu verschicken, aber auch eine Übersicht über alle laufenden oder nicht laufenden Systeme zu erstellen.

Die meisten Kunden benutzen einen WSUS-Server um im Vorfeld festzulegen, welcher Server welche Patches überhaupt erhalten soll, aber auch während dem Update-Prozess können einzelne Patches ausgewählt oder weggelassen werden. Generell kann man hier über Update-Kategorien, aber auch über einzelne KB-Nummer filtern, welche Updates gesucht/gedownloadet/installiert werden sollen.

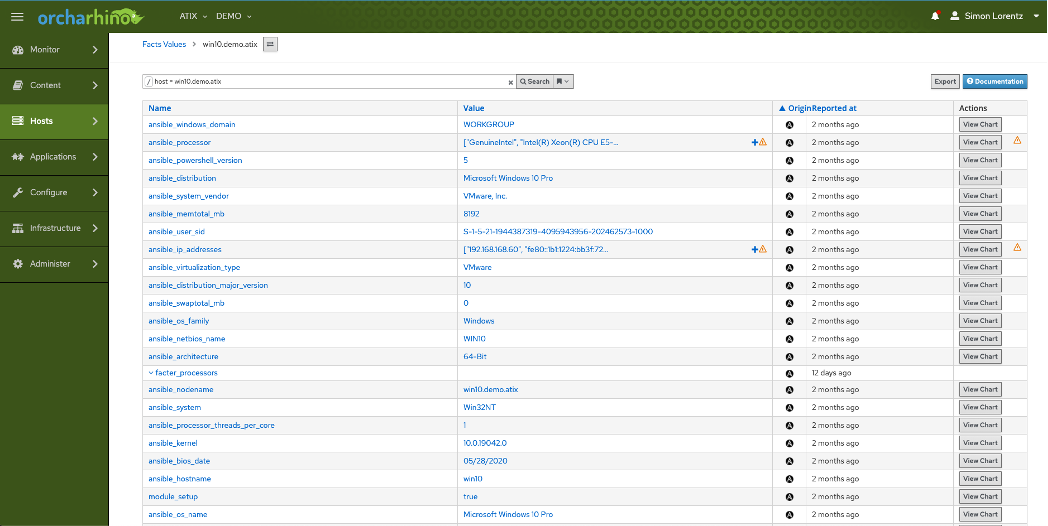

Für eine schönere Übersicht der zu verwaltenden Hosts und Speicherung der von Ansible eingesammelten Facts für einen Host, verwenden die meisten Kunden entweder unseren orcharhino, einen AWX oder eine Red Hat Ansible Automation Platform als GUI und Datenbank. Ein kleines Beispiel für eine Facts Übersicht in unseren orcharhino finden Sie hier:

Sollten Sie noch Fragen zu dem Thema Windows-Patches mit Ansible ausrollen haben, können Sie uns jederzeit gerne kontaktieren.

IT-Consultant at ATIX AG